分布式拒绝服务 (DDoS) 攻击现在每天都在发生。无论您是小型非营利组织还是大型跨国企业集团,您的在线服务(电子邮件、网站、任何面向 Internet 的事物)都可能因 DDoS 攻击而变慢或完全停止。此外,DDoS 攻击有时被用来分散您的网络安全操作,而其他犯罪活动(例如数据盗窃或网络渗透)正在进行中。

DDoS 攻击越来越大,越来越频繁

随着黑客发起比以往更多的分布式拒绝服务攻击、瞄准新目标并创建新的僵尸网络,在线威胁形势继续加速发展。是的,网络犯罪分子在 2020 年是忙碌的一年,DDoS 武器的数量迅速增加,僵尸网络活动广泛,并且出现了一些有史以来最大的 DDoS 攻击。

2020 年 DDoS 攻击的最大因素之一是 COVID-19 锁定,它推动了从教育和医疗保健到消费者购物和办公室工作的所有内容快速转向在线,这为黑客提供了比以往更多的目标。由于这种过渡过于仓促,结果证明,由于在紧急情况下难以维持网络安全最佳实践,这些企业和员工中的许多企业和工作人员都受到了严重的攻击保护。

与此同时,广泛业务需求的解决方案需求和 5G 技术的推出加速了物联网 (IoT) 在全球的扩散,为僵尸网络军队创造了一个毫无防备且受到保护的新兵。用于发起大规模攻击。

在我们对 DDoS 攻击、攻击方法和恶意软件活动的持续跟踪中,A10 Networks 观察到这些威胁的频率、强度和复杂性稳步增加,最近在我们的 2020 年下半年 DDoS 武器状况报告中。

在此期间,我们发现互联网上可用的潜在 DDoS 武器数量增加了 12% 以上,总共检测到大约 1250 万件武器。好消息是,即使威胁级别上升,经过验证的保护方法仍然有效。

DDoS 攻击简史

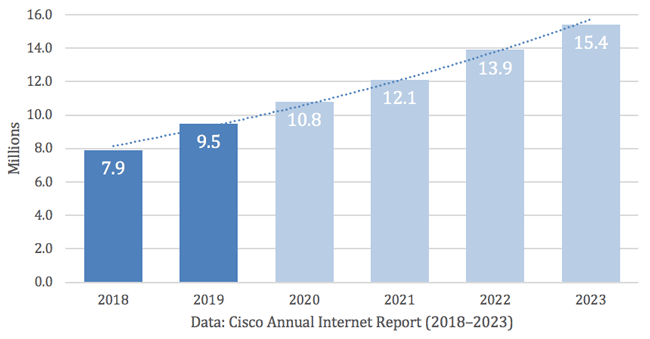

第一次已知的分布式拒绝服务攻击发生在 1996 年,当时最古老的互联网服务提供商之一的 Panix 被 SYN 洪水(一种已成为经典 DDoS 攻击的技术)关闭数天。在接下来的几年中,DDoS 攻击变得普遍,思科预测 DDoS 攻击的总数将从 2018 年的 790 万次翻番,到 2023 年将超过 1500 万次。

DDoS 攻击总数

图 1. 思科对 DDoS 总攻击历史和预测的分析。

然而,增加的不仅仅是 DDoS 攻击的数量。威胁行为者正在创建更大的僵尸网络 – 用于生成 DDoS 流量的被黑设备大军。随着僵尸网络越来越大,DDoS 攻击的规模也在增加。每秒 1 Gb 的分布式拒绝服务攻击足以将大多数组织从互联网上击垮,但我们现在看到由数十万甚至数百万个子设备产生的超过每秒 1 TB 的峰值攻击规模。有关分布式拒绝服务攻击在技术上涉及的更多背景信息,请参阅我们的帖子什么是 DDoS 攻击?,以及我们的视频 DDoS 攻击的谁、什么、为什么、在哪里。

更多阅读 :使用云专用服务器进行分布式拒绝服务 (DDoS) 攻击

DDoS 攻击的代价

鉴于IT 服务停机时间给公司造成的损失从每小时 300,000 美元到超过 1,000,000 美元不等,您可以看到,即使是短暂的 DDoS 攻击造成的财务损失也可能严重损害您的利润。要了解分布式拒绝服务攻击可能对您的组织和网络安全规划产生什么影响,请参阅我们的白皮书如何分析 DDoS 攻击的业务影响。

前五名最著名的 DDoS 攻击(目前)

为了深入了解这些“在野外”的攻击是什么样的,我们将看看迄今为止最引人注目的一些 DDoS 攻击。我们的选择包括一些以规模庞大而闻名的 DDoS 攻击,而另一些则是因为它们的影响和后果。

目录

1. 谷歌攻击,2017

2020 年 10 月 16 日,Google 的威胁分析小组 (TAG) 发布了一篇博客更新,内容涉及威胁和威胁行为者如何因 2020 年美国大选而改变其策略。在帖子的末尾,该公司偷偷附注:

2017 年,我们的安全可靠性工程团队测量了来自多个中国 ISP(ASN 4134、4837、58453 和 9394)的破纪录的 UDP 放大攻击,这仍然是我们所知的最大的带宽攻击。

来自三个中国 ISP 的攻击,对数千个谷歌 IP 地址的攻击持续了六个月,并达到了令人叹为观止的 2.5Tbps!Google 的安全可靠性工程师 Damian Menscher写道:

攻击者使用多个网络将 167 Mpps(每秒数百万个数据包)欺骗到 180,000 个暴露的 CLDAP、DNS 和 SMTP 服务器,然后这些服务器会向我们发送大量响应。这证明了资源充足的攻击者可以达到的攻击量:这是一年前来自 Mirai 僵尸网络的创纪录的 623 Gbps 攻击的四倍。

2. 2020 年的 AWS DDoS 攻击

亚马逊网络服务是 800 磅重的云计算大猩猩,它在 2020 年 2 月遭受了一次巨大的 DDoS 攻击。这是有史以来最极端的 DDoS 攻击,它使用一种称为无连接轻量级目录访问协议的技术针对身份不明的 AWS 客户(CLDAP) 反射。这种技术依赖于易受攻击的第三方 CLDAP 服务器,并将发送到受害者 IP 地址的数据量放大 56 到 70 倍。攻击持续了三天,达到了惊人的每秒 2.3 TB 的峰值。

为什么 AWS 攻击很重要

虽然AWS DDoS 攻击造成的中断远没有想象的那么严重,但攻击的规模以及对可能损失收入和遭受品牌损害的 AWS 托管客户的影响是巨大的。

3. 2016 年的 Mirai Krebs 和 OVH DDoS 攻击

在2016年9月20日,网络安全专家的博客布赖恩·克雷布斯被袭击由一个DDoS攻击中多余的620 Gbps的的。克雷布斯的网站之前曾遭到攻击。自 2012 年 7 月以来,克雷布斯已经记录了 269 次 DDoS 攻击,但这次攻击几乎是他的网站或互联网之前所见的任何攻击的三倍。

攻击的来源是 Mirai 僵尸网络,该网络在当年晚些时候达到顶峰,由超过 600,000 个受感染的物联网设备组成,例如 IP 摄像机、家用路由器和视频播放器。Mirai 僵尸网络于同年 8 月被发现,但对 Krebs 博客的攻击是它的第一次大规模攻击。

下一次 Mirai 僵尸网络攻击发生在 9 月 19 日,目标是欧洲最大的托管服务提供商之一 OVH,该公司为超过 100 万个客户托管了大约 1800 万个应用程序。这次攻击是针对一个未公开的 OVH 客户,由估计145,000 个机器人驱动,产生高达1.1 TB/s的流量负载。它持续了大约七天。但 OVH 并不是 2016 年最后一个 Mirai 僵尸网络受害者。

为什么 Mirai Krebs 和 OVH 攻击很重要

Mirai 僵尸网络是 DDoS 攻击威力的重要一步。Mirai 网络的规模和复杂性是前所未有的,攻击的规模和重点也是如此。

4. 2016 年 Mirai Dyn DDoS 攻击

在我们讨论 2016 年第三次著名的 Mirai 僵尸网络 DDoS 攻击之前,应该提到一个相关事件。9 月 30 日,有人自称 Mirai 软件的作者在各种黑客论坛上发布了源代码,此后 Mirai DDoS 平台已被复制和变异数十次。

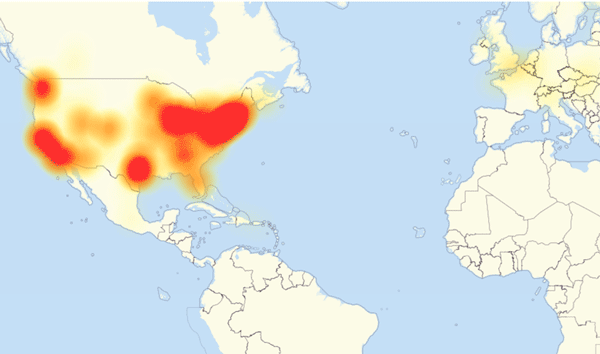

图 2. 2016 年 10 月 2 日 Dyn 网络攻击导致欧洲和北美互联网中断的地图/来源:DownDetector (CC BY-SA)

2016 年 10 月 21 日,主要域名服务 (DNS) 提供商 Dyn 遭到每秒 1 TB 的流量泛滥的攻击,随后成为 DDoS 攻击的新记录。有证据表明,DDoS 攻击实际上可能达到了每秒 1.5 TB 的速度。流量海啸使 Dyn 的服务下线,导致包括 GitHub、HBO、Twitter、Reddit、PayPal、Netflix 和 Airbnb 在内的许多知名网站无法访问。Dyn 的首席战略官 Kyle York 报告说:“我们观察到数百万个与 Mirai 僵尸网络相关的独立 IP 地址,这些地址是攻击的一部分。”

为什么 Mirai Dyn 攻击很重要

Mirai 支持复杂的多向量攻击,这使得缓解变得困难。尽管 Mirai 僵尸网络造成了当时最大的攻击,但 2016 年 Mirai 攻击最引人注目的是发布了 Mirai 源代码,任何具有适度信息技术技能的人都可以创建僵尸网络并进行分布式拒绝服务攻击毫不费力。

5. 2018 年 GitHub 攻击

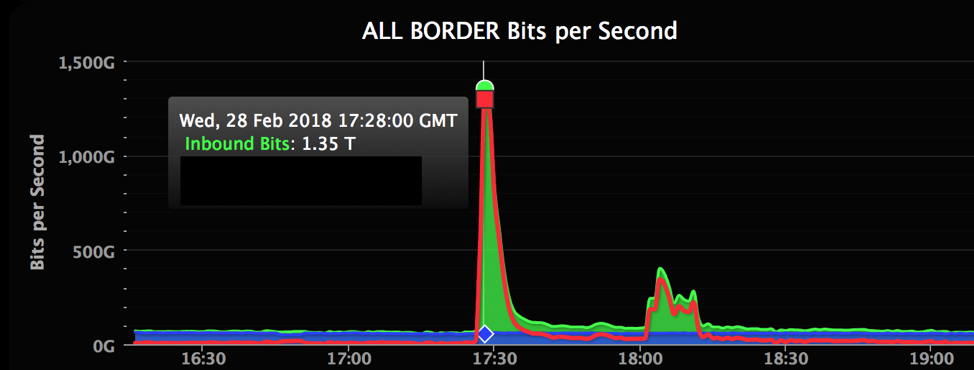

2018 年 2 月 28 日,软件开发者平台 GitHub 遭到DDoS 攻击,速度为每秒 1.35 TB,持续约 20 分钟。据 GitHub 称,流量可追溯到“跨越数万个独特端点的一千多个不同的自治系统 (ASN) ”。

下图显示了正常流量水平与 DDoS 攻击之间的差异有多大。

图 3. 2018 年 2 月 GitHub 上的 DDoS 攻击图表。来源:有线

尽管 GitHub 为 DDoS 攻击做好了充分准备,但他们的防御却不堪重负。他们根本不知道会发动这种规模的攻击。正如GitHub 在公司的事故报告中所解释的那样:“在过去的一年里,我们已经为我们的设施部署了额外的传输。在那段时间里,我们的传输容量增加了一倍多,这使我们能够在不影响用户的情况下抵御某些容量攻击……即便如此,像这样的攻击有时也需要拥有更大传输网络的合作伙伴的帮助来提供阻止和过滤。”

为什么 GitHub 攻击很重要

GitHub DDoS 攻击以其规模和攻击是通过利用 Memcached(一种用于加速网站和网络的数据库缓存系统)的标准命令发起的这一事实而著称。Memcached DDoS 攻击技术特别有效,因为它提供了高达 51,200 倍的放大系数——攻击者的请求大小与生成的DDoS 攻击流量的比率。

6. 一家欧洲博彩公司,2021 年

2 月,Akami 宣布他们已经处理了该公司有史以来“六次最大的 DDoS 攻击中的三起”。DDoS 攻击是企图敲诈勒索。黑客发起 DDoS 攻击,目标不禁会注意到,然后要求付款,不要再次进行更大规模的攻击。在这种情况下,威胁攻击的权重为 800Gbps。

为什么赌博公司的攻击很重要

这次攻击不仅因其规模而引人注目,而且因其新颖性而引人注目。攻击者使用了以前未曾见过的 DDoS 攻击向量,该攻击向量基于称为协议 33 或数据报拥塞控制协议 (DCCP) 的网络协议。这种攻击是大规模的,通过滥用协议 33,该漏洞旨在绕过专注于传统传输控制协议 (TCP) 和用户数据报协议 (UDP) 流量的防御。

7. 占中,2014 年香港 DDoS 攻击

为期多天的PopVote DDoS 攻击于 2014 年进行,目标是香港的草根运动,称为占领中环,该运动旨在争取更民主的投票制度。

针对他们的活动,攻击者向占领中环的三个网络托管服务以及两个独立网站、在线模拟选举网站 PopVote 和新闻网站 Apple Daily 发送了大量流量,这两个网站均不属于占领中环,但公开支持其事业。据推测,这些责任人正在对占中的民主信息做出反应。

攻击使用伪装成合法流量的数据包攻击占领中心服务器。它不是使用一个,而是使用五个僵尸网络执行的,并导致每秒 500 吉比特的峰值流量水平。

为什么占领中央攻击很重要

尽管有报道称袭击者可能与中国政府有关,但一直没有确凿的证据,而且有悖常理的是,这次袭击可能是为了让中国政府看起来很糟糕。这次攻击还可能为黑客提供了掩护,他们设法从数据库中提取了占领中心员工的详细信息,以进行广泛的后续网络钓鱼活动。

8. 2014 年 CloudFlare DDoS 攻击

2014 年,网络安全提供商和内容交付网络 CloudFlare 遭到 DDoS 攻击,估计流量约为每秒 400 吉比特。该攻击针对单个 CloudFlare 客户并针对欧洲的服务器,是利用网络时间协议 (NTP) 协议中的漏洞发起的,该协议用于确保计算机时钟准确。尽管攻击只针对 CloudFlare 的一位客户,但它的威力如此之大,以至于显着降低了 CloudFlare 自己的网络性能。

为什么 CloudFlare 攻击很重要

此攻击说明了一种技术,攻击者使用欺骗性源地址向攻击目标的服务器发送伪造的 NTP 服务器响应。这种类型的攻击被称为“反射攻击”,因为攻击者能够从 NTP 服务器“反弹”虚假请求,同时隐藏自己的地址。由于NTP协议的弱点,攻击的放大倍数可达206倍,使NTP服务器成为非常有效的DDoS工具。攻击发生后不久,美国计算机应急准备小组解释说,NTP 放大攻击“特别难以阻止”,因为“响应是来自有效服务器的合法数据”。

9. 2013 年的 Spamhaus DDoS 攻击

2013 年,针对非营利性威胁情报提供商Spamhaus 发起了大规模的DDoS 攻击。尽管作为反垃圾邮件组织的 Spamhaus 经常受到攻击并且已经提供 DDoS 保护服务,但这种攻击(估计每秒 300 吉比特的反射攻击)足以破坏其网站和部分电子邮件服务离线。

为什么 Spamhaus 攻击很重要

网络攻击可追溯到一家名为 Cyberbunker 的荷兰公司的成员,该公司显然是在将 Spamhaus 列入垃圾邮件黑名单后针对该公司。这说明公司或流氓员工可以发起 DDoS 攻击,造成巨大的品牌损害和严重的法律后果。

10. 2012 年六家银行 DDoS 攻击

2012 年 3 月 12 日,美国银行、摩根大通、美国银行、花旗集团、富国银行和 PNC 银行等六家美国银行成为 DDoS 攻击浪潮的目标。这些攻击是由来自一个名为 Brobot 的僵尸网络的数百台被劫持的服务器进行的,每次攻击每秒产生超过 60 吉比特的 DDoS 攻击流量。

当时,这些攻击的持久性是独一无二的。肇事者没有尝试执行一次攻击然后退缩,而是使用多种攻击方法对目标进行猛烈攻击,以找到一种有效的方法。因此,即使银行具备应对几种类型的 DDoS 攻击的能力,他们对其他类型的攻击也束手无策。

为什么六家银行的攻击很重要

2012 年银行袭击事件最引人注目的方面是,据称这些袭击是由巴勒斯坦哈马斯组织的军事部门Izz ad-Din al-Qassam Brigades实施的。此外,攻击对受影响银行的收入、缓解费用、客户服务问题以及银行的品牌和形象产生了巨大影响。

使用 A10 的 DDoS 保护解决方案预防 DDoS 攻击

尽管新型分布式拒绝服务攻击频繁出现,但A10 Thunder® 威胁防护系统 (TPS)采用先进的防御策略来抵御各种网络攻击,包括可能导致您的在线和内部服务中断的新型 DDoS 攻击. 访问DDoS 保护解决方案页面以了解更多信息。

如需更多洞察,包括攻击者执行的顶级反射器搜索和 DDoS 研究洞察,请下载完整的 A10 Networks 报告,DDoS 武器状况。